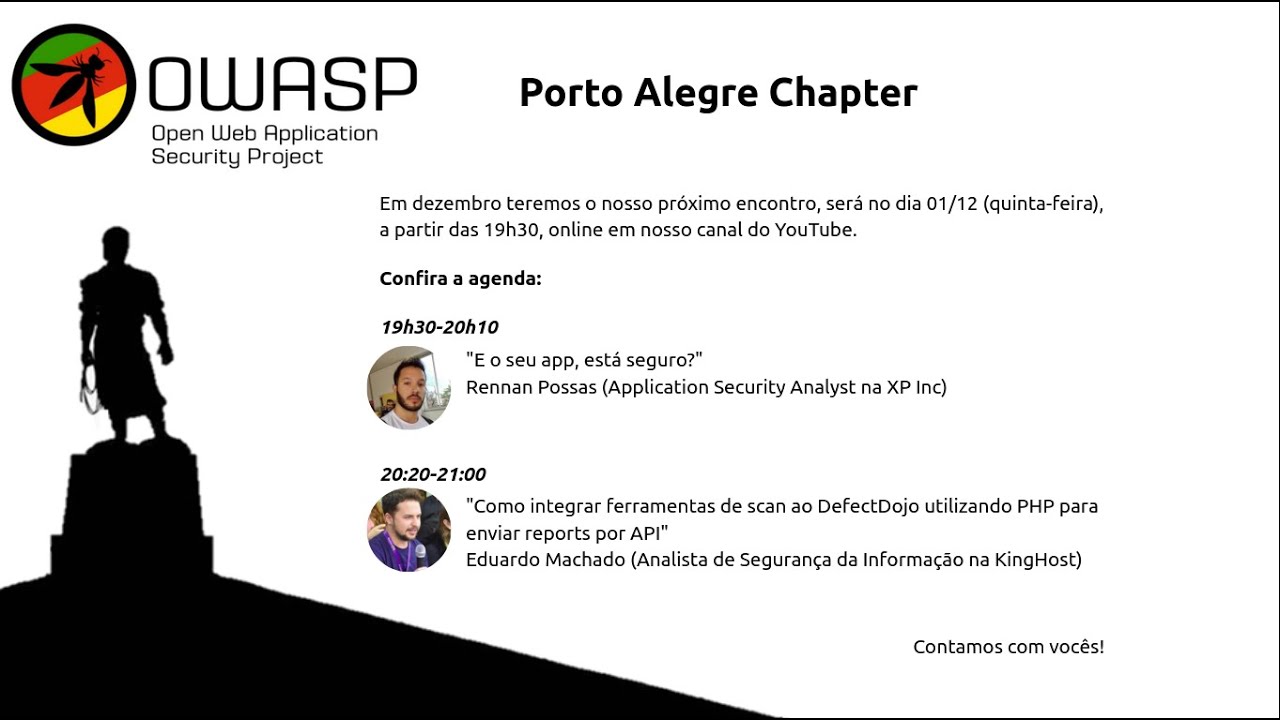

Responsável pela OWASP em Porto Prazenteiro. Reunião #010 Confira a agenda: 19h30–20h10 “Seu aplicativo é seguro?” Nesse bate papo…

01:46:10

Responsável pela OWASP em Porto Prazenteiro. Reunião #010 Confira a agenda: 19h30–20h10 “Seu aplicativo é seguro?” Nesse bate papo…